[未解出] Reverse - JN

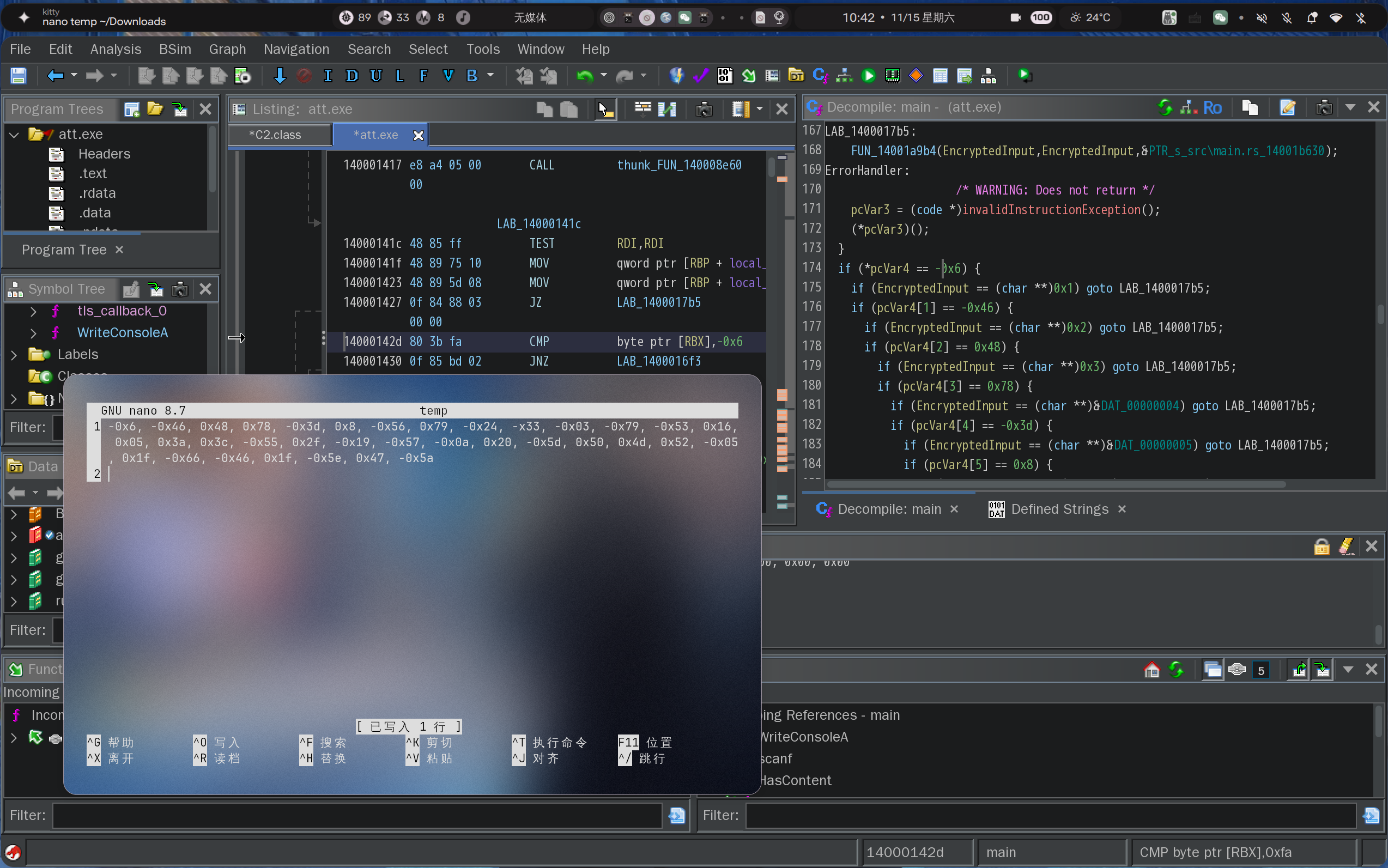

分析附件

读.apk可打印字符串 找到文件名含Flag的.class文件

然后在所有.class文件中 找和比赛相关可打印字符 如”flag” “ctf” “正确” “correct” 由此定位主要.class文件

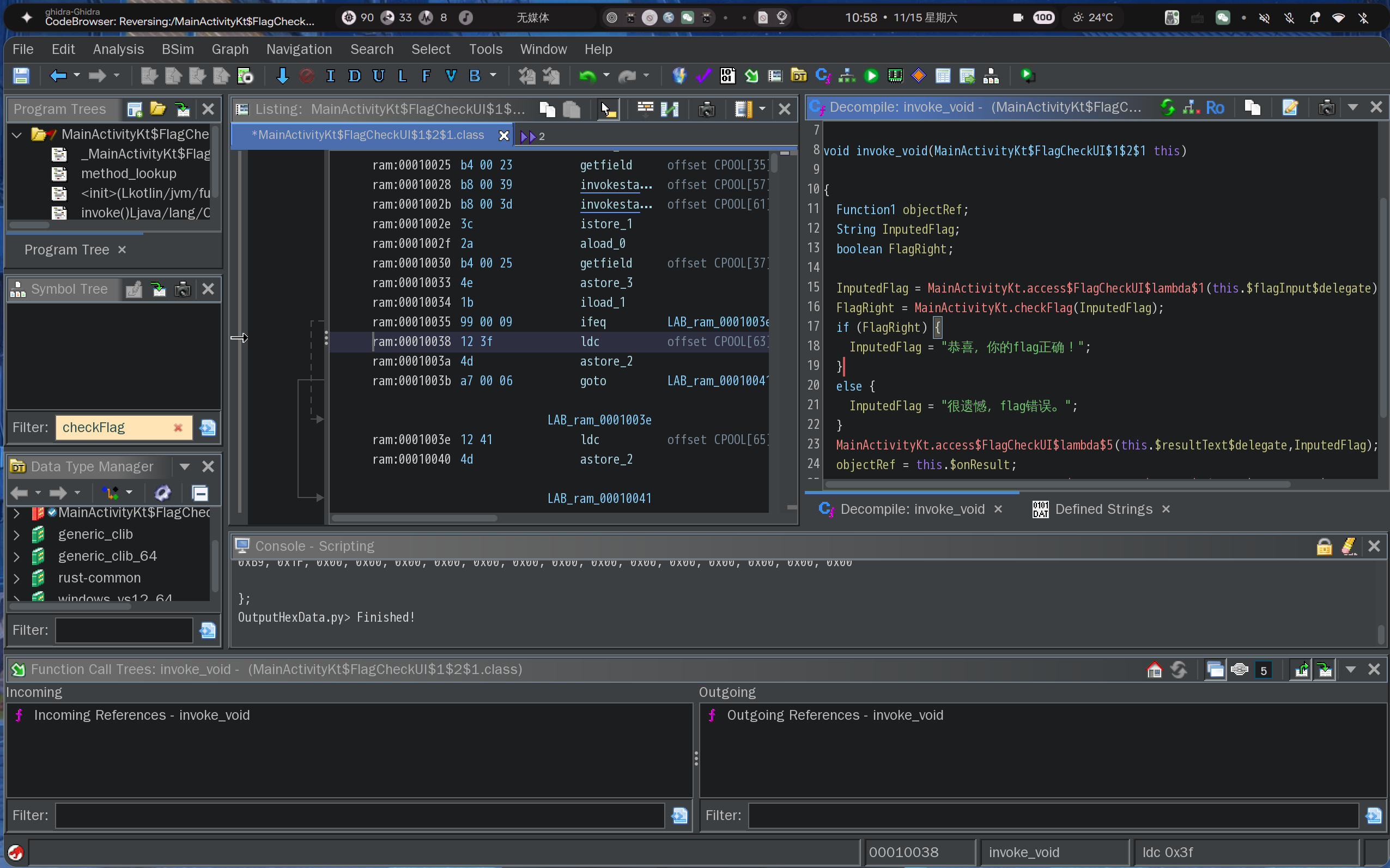

丢到Ghidra分析 发现输入的Flag被传递给FlagCheckerScreen$lambda$1检验

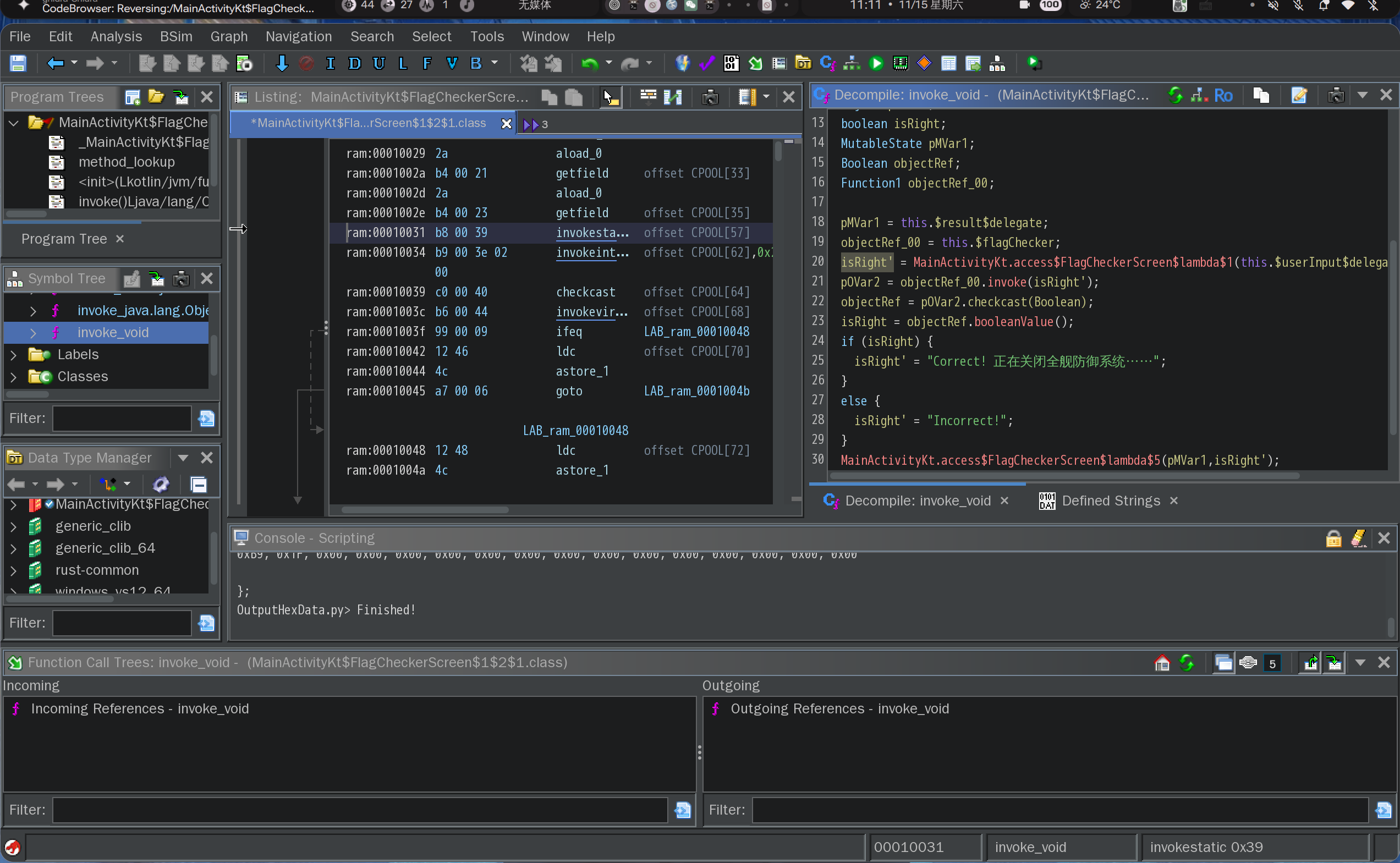

然后该函数是FlagCheckerScreen$lambda$2封装 找到该函数 发现输入的Flag最终被传递给了invoke函数

但是我并没有找到invoke函数的实现 蠢完了

感谢出题人审阅 辛苦了